Dados organizacionais

Tipos de dados corporativos

Section titled “Tipos de dados corporativos”Em organizações como empresas, há dois tipos de dados principais: Dados Tradicionais e A Internet das Coisas (IoT) e Big Data.

Dados Tradicionais

Section titled “Dados Tradicionais”Os dados tradicionais geralmente são mantidos por todas as organizações, grandes e pequenas. Ele inclui o seguinte:

- Dados transacionais como detalhes relacionados a compras e vendas, atividades de produção e operações organizacionais básicas, como qualquer informação usada para tomar decisões de trabalho.

- Propriedade intelectual, como patentes, marcas registradas e planos de novos produtos, permite que uma empresa obtenha vantagem econômica sobre seus concorrentes. Essas informações são geralmente consideradas um segredo comercial e perdê-las pode ser desastroso para o futuro de uma empresa.

- Dados financeiros como declarações de resdimentos, balanços e demonstrações de fluxo de caixa, proporcinam detalhes sobre a saúde da empresa.

A Internet das Coisas (IoT) e Big Data

Section titled “A Internet das Coisas (IoT) e Big Data”A IoT e uma grande rede de objetos físicos, como sensores, software e outros equipamentos. Todas essas “coisas” estão conectadas à Internet, com a capacidade de coletar e compartilhar dados. O surgimento da IoT lavou a um crescimento exponencial dos dados, criando uma nova área de interesse em tecnologia e negócios chamada “Big Data”.

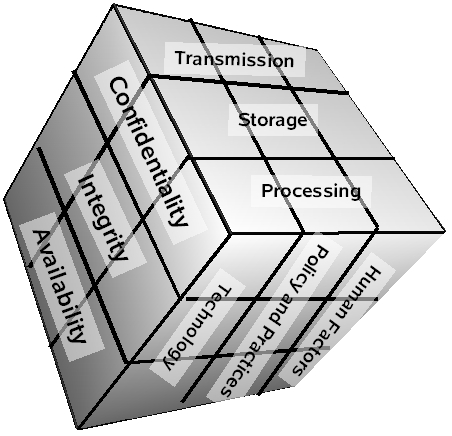

O Cubo de McCumber

Section titled “O Cubo de McCumber”É uma estrutura de modelo criada por John McCumber dem 1991 para ajudar empresas a estabelecer e avaliar iniciativas de segurança da informação considerando todos os fatores relacionados que as afetam. Esse modelo de segurança tem 03 dimensões:

Os princípios fundamentais para proteger as informações

Section titled “Os princípios fundamentais para proteger as informações”- A confidencialidade é um conjunto de regras que evita a divulgação de dados sensíveis para pessoas, recursos ou processos não autorizados. Incluem os métodos: criptografia de dados, prova de identidade e autenticação em dois fatores.

- A integridade garante que as informações ou os processos do sistema sejam protegidos contra modificações intencionais ou acidentais. Uma maneira de garantir a integridade é usar uma função hash ou soma de verificações.

- Disponibilidade significa que os usuários autorizados podem acessar sistemas e dados quando e onde necessário, e aqueles que não atendem às condições pré-estabelecidas, não podem. Isso pode ser alcançado por manutenção de equipamentos, realizando reparos de hardware, mantendo os sistemas operacionais e softwares atualizados e criando backups.

A proteção da informação em cada estado

Section titled “A proteção da informação em cada estado”- O processamento (dados em processo) refere-se aos dados que estão sendo usados para executar uma operação, como atualizar um registro de banco de dados.

- Armazenamento (dados em repouso) refere-se a dados armazenados na memória ou em um dispositivo de armazenamento permanente, como um disco rígido, uma unidade de estado sólido ou uma unidade USB.

- Transmissão (dados em trânsito) refere-se a dados que trafegam entre sistemas de informações.

As medidas de segurança usadas para proteger os dados

Section titled “As medidas de segurança usadas para proteger os dados”-

Conscientização, treinamento e educação são as medidas adotadas por uma organização para garantir que os usuários tenham conhecimento sobre as possíveis ameaças à segurança e as ações que podem tomar para proteger os sistemas de informações.

-

A tecnologia se refere às soluções de software e hardware projetadas para proteger sistemas de informações, como firewalls, que monitoram continuamente sua rede em busca de possíveis incidentes mal-intencionados.

-

Política e procedimento se referem aos controles administrativos que fornecem uma base sobre como uma empresa implementa a garantia de informações, como planos de resposta a incidentes e diretrizes de melhores práticas.

Consequências de uma violação de segurança

Section titled “Consequências de uma violação de segurança”Exemplos que mostram que as possíveis consequências de uma violação de segurança podem ser graves:

Danos a reputação

Section titled “Danos a reputação”Uma violação de segurança pode ter um impacto negativo na reputação de uma empresa. Os clientes, especialmente aqueles que foram afetados negativamente, precisarão ser notificados e poderão buscar uma compensação e/ou recorrer a um concorrente confiável e seguro.

Dependendo da gravidade de uma violação, pode levar muito tempo para reparar a reputação de uma empresa.

Vandalismo

Section titled “Vandalismo”Um site de uma empresa pode ser vandalizado com publicações falsas.

O vandalismo online pode retratar o não profissionalismo e ter um impacto negativo na reputação e na credibilidade da sua organização.

Os criminosos digitais, ao roubar os dados de uma empresa, podem tornar essas informações públicas ou explorá-las para roubar dinheiro e/ou a identidade de um indivíduo.

Perda de receita

Section titled “Perda de receita”Hackers pode derrubar o site de uma empresa, impedindo-o de fazer negócios online. As empresas podem enfrentar grandes multas ou penalidades se não protegerem os dados online.

Propriedade intelectual prejudicada

Section titled “Propriedade intelectual prejudicada”Uma violação de segurança também pode ter um impacto devastador na competitividade de uma empresa, principalmente se os hackers conseguirem obter documentos confidenciais, segredos comerciais e propriedade intelectual.